GLPI : Authentification LDAP Active Directory

GLPI : Authentification LDAP Active Directory

Après avoir installer l’application GLPI sur notre Debian, nous allons procéder à la configuration d’un serveur LDAP Active Directory afin de permettre l’authentification d’utilisateur externe.

Dans un parc informatique (principalement sous Windows), sous êtes surement équipé d’un Active Directory.

Permettre à GLPI de se connecter à Active Directory offres de nombreuses fonctionnalités tel que l’authentification des utilisateurs et la récupérations des informations de l’annuaire.

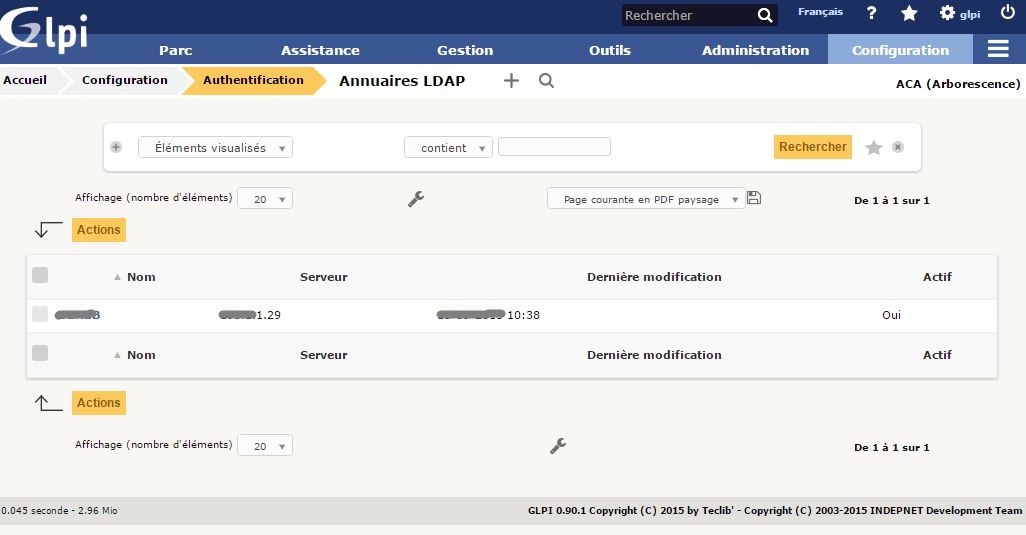

Connectez-vous à GLPI avec un compte administrateur. Par défaut glpi / glpi. Rendez-vous dans le menu Configuration puis Authentification puis Annuaires LDAP.

Cliquez sur la flèche  pour Ajouter un serveur LDAP. Il est possible d’en ajouter plusieurs (avec des réplicats en cas de panne).

pour Ajouter un serveur LDAP. Il est possible d’en ajouter plusieurs (avec des réplicats en cas de panne).

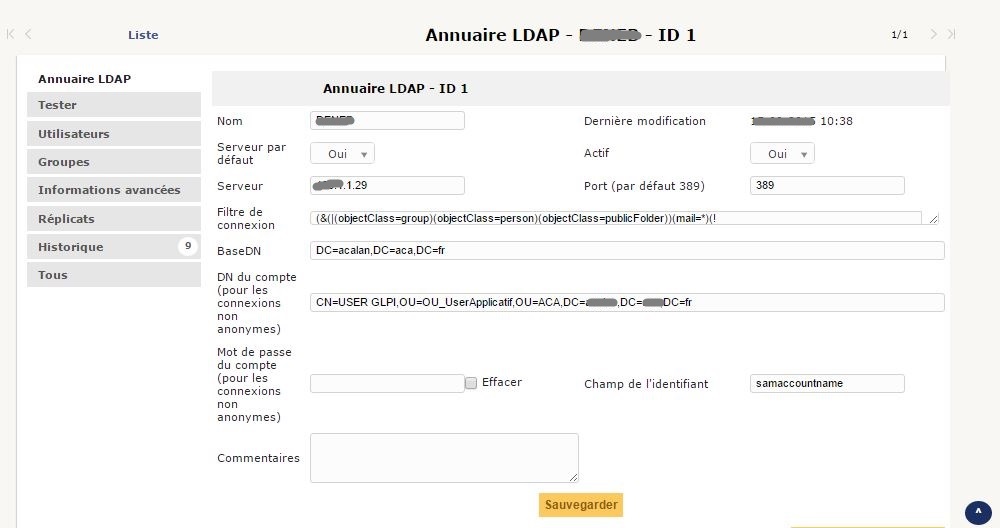

Onglet Annuaire LDAP.

Les champs à compléter se distinguent comme ceci :

- Nom : Entrez un nom pour reconnaître votre servuer LDAP/AD (ex : SRV-DC01)

- Serveur par défaut : Dans le cas de plusieurs serveurs LDAP/AD, celui-ci sera utilisé en priorité

- Actif : permet d’activer / désactiver un serveur

- Serveur : Entrer l’adresse IP de votre serveur ou le nom de forme serveur.mycompagny.local

- Port : Active Directory utilise le port 389 par défaut. Il est possible d’utiliser l’accès en LDAPS en configurant le port 636

- Filtre de connexion : Condition permettant de filtrer la recherche des enregistrements (ex : (objectclass=inetOrgPerson) )

Vous pouvez utiliser ce filtre (avec Active Directory) pour ne renvoyer que les utilisateurs non désactivés : (&(objectClass=user)(objectCategory=person)(!(userAccountControl:1.2.840.113556.1.4.803:=2)))

- BaseDN : emplacement de l’annuaire à partir duquelles les recherches et lectures sont effectuées (sous la forme DC=mycompany,DC=local pour le domaine mycompagny.local )

- DN du compte : emplacement du compte à utiliser pour se connecter (sous la forme CN=AdminGLPI,OU=users,DC=mycompany,DC=local)

- Mot de passe : mot de passe associé au compte

- Champ de l’identifiant : identifiant LDAP utilisé pour rechercher les objets (ajout ou mises à jour). utilisez samaccountname

- Commentaire : Un commentaire sur ce serveur.

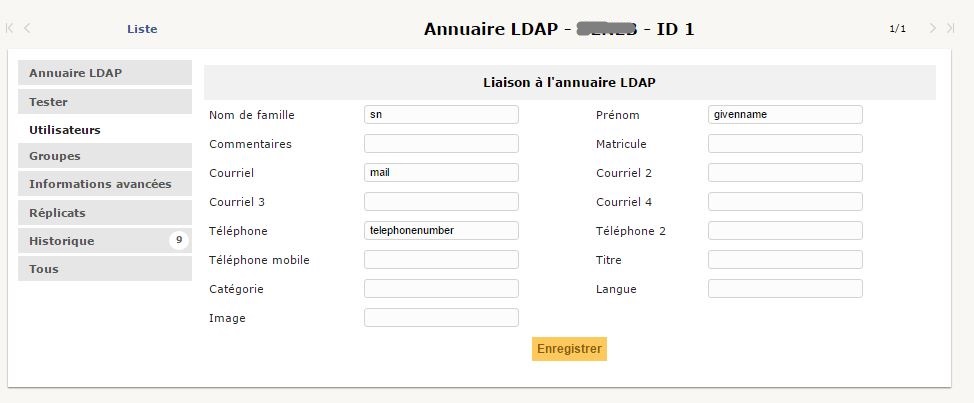

Pour aller plus dans la configuration, vous pouvez spécifier d’autres champs LDAP à importer dans l’onglet Utilisateurs.

Les valeurs LDAP à indiquer vous permettront de compléter les informations des comptes utilisateurs lors de l’import tel que le Prénom, Nom de famille, Téléphone, Courriel.

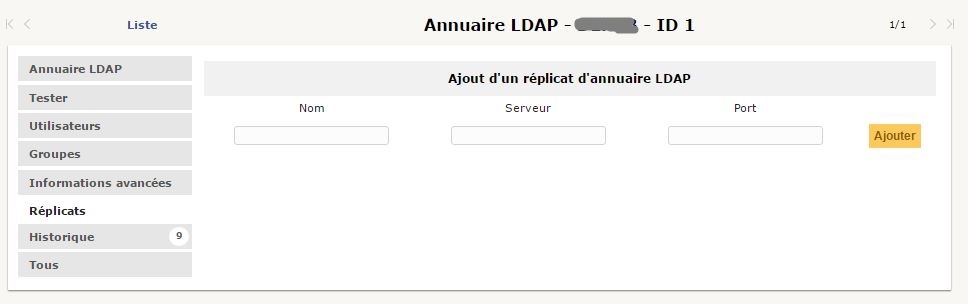

Onglet Réplicats.

C’est ici que vous pouvez ajouter un second serveur AD/LDAP. Si votre serveur principale n’est pas joignable, les requêtes seront envoyés au réplicat.

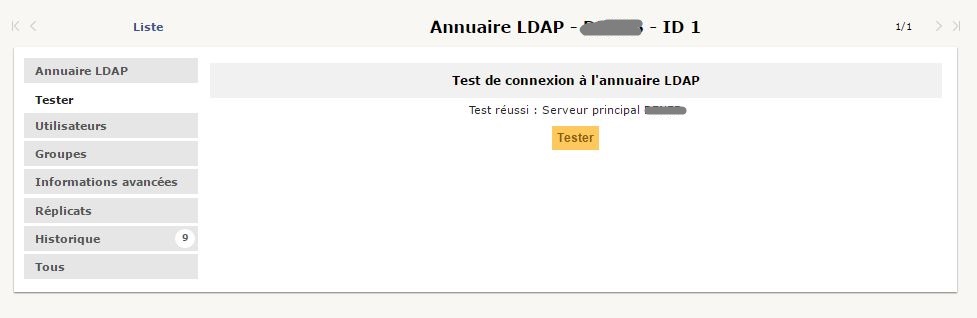

Onglet Tester.

Enfin, pour vous assurer que les paramètres de connexion à votre annuaire AD/LDAP sont correct, vous pouvez utiliser cette onglet pour valider votre configuration.

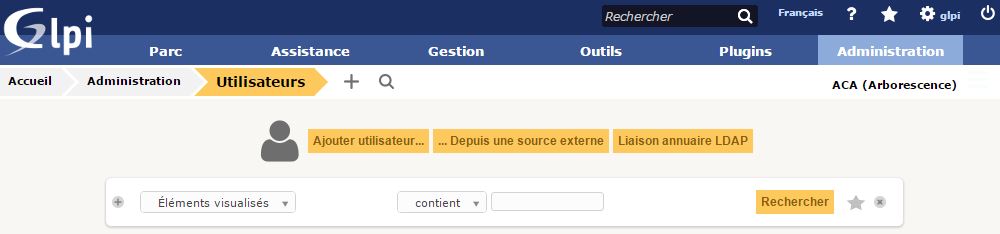

Une fois l’authentification configuré, il est possible d’importer des utilisateurs depuis votre annuaire LDAP.

Pour cela, rendez-vous dans Administration puis Utilisateurs.

Cliquez sur Liaison annuaire LDAP.

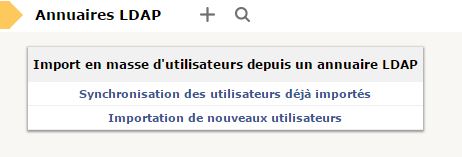

Vous avez la possibilité d’importer des nouveaux utilisateurs ou de synchroniser des utilisateurs existants.

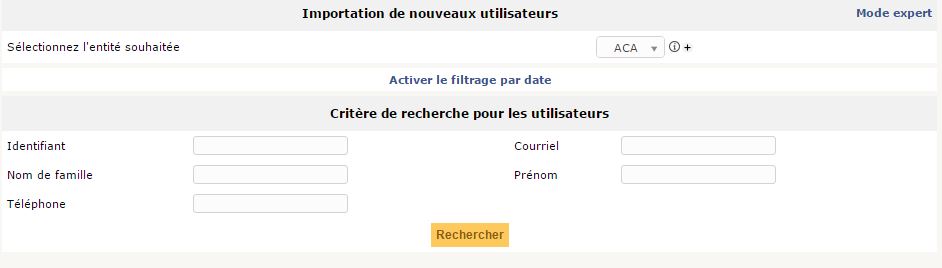

Cliquez sur Importation de nouveaux utilisateurs.

Vous pouvez filtrer votre recherche grâce à différent champs. Si vous ne souhaitez pas filtrer, cliquez sur Rechercher en laissant les champs vides.

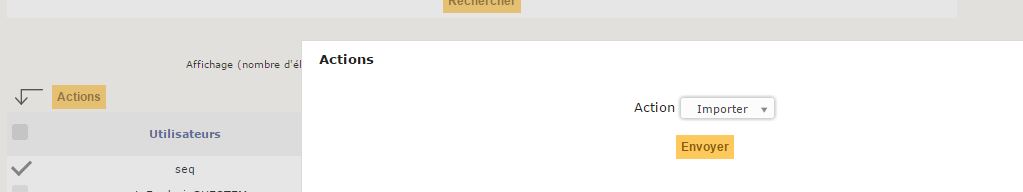

Sélectionnez les utilisateurs à importer dans la liste, cliquez sur Action puis Importer et Envoyer !

Bonjour,

J’ai un problème d’authentification:

Quand un utilisateur veux se connecter, GLPI version 0.83.6 affiche uniquement » se reconnecter » , il n’y a pas de message d’erreur.

L’ Authentification + l’import LDAP AD + une synchronisation des comptes, le test de connexion à l’annuaire LDAP est OK.

Auriez-vous une idée du problème, je sèche ?

Merci de votre aide

Bonjour Fred,

Le test LDAP OK t’indique tu as une connexion validée sur ton AD.

Pour s’assurer d’etre connecté, as-tu correctement configuré le filtre de connexion ? Par ailleurs, est-ce tu peux importer tes utilisateurs depuis la page de configuration LDAP ?

Bonjour.

J’essaie s’authentifier les utilisateurs de mon AD à LDAP via GLPI.

Mais quand je teste, ça ne marche pas.

Voici les informations que j’ai entrées:

Nom: nom_du_serveur

Serveur: adresse_ip_serveur

filtre de connexion: (&(objectClass=user)(objectCategory=person)(!(userAccountControl:1.2.840.113556.1.4.803:=2)))

base dn : ou=utilisateur,ou=base,dc=test,dc=local (sachant que l’ou utilisateur est celui où se trouvent les utilisateurs)

DN du compte (pour les connexions non anonymes): cn=administrateur,cn=users,dc=test,dc=local

(chemin vers l’administrateur)

Mot de passe du compte : celui de l’administrateur.

Veuillez m’éclairer svp.Merci.

Bonjour,

As-tu bien vérifié le port de connexion LDAP ? Le pare-feu de ton contrôleur de domaine n’est pas activé ?

Vérifie également le champs de l’identifiant.

Peut tu également essayer un filtre de connexion basic : (objectclass=inetOrgPerson) ?

Bonjour, Je suis stagiaire dans une entreprise de transport en informatique et j’ai pour projet de mettre en place le logiciel GLPI pour l’entreprise. Tout se passait bien, sauf que je rencontre un problème avec l’annuaire LDAP. L’entreprise m’a donné les grandes lignes de l’Active Directory, mais je n’arrive pas à relier l’annuaire à l’AD. J’ai un nom de domaine ……local et dans ce domaine, j’ai plusieurs sites. Chacun de ces sites comporte différents sous-conteneurs tels que Utilisateurs, Admin, Serveur, etc. Mon objectif est de récupérer les CN des utilisateurs de chaque site.